"Island hopping", o strategie veche de un secol care face victime și în prezent

Atacurile de tip "Island hopping" au înregistrat o creștere semnificativă în ultimii ani, ajungând ca în 2019 să reprezinte 50% din evenimentele de securitate raportate la nivel global. Conform raportului Global Incident Response realizat de Carbon Black, anul acesta cele mai vizate ținte au fost: Instituțiile financiar bancare - 47%; Companiile din zona de producție - 42%; Retail industry - 32%; Institutions in the health field - 21%; Professional service providers - 16%; Public institutions - 16%.

Când hackerii devin strategi

Potrivit specialiștilor în domeniul securității informatice, "Island hopping" nu reprezintă însă atât o tehnică de atac, cât o strategie, ea fiind împrumutată de altfel din "arsenalul" marinei militare a Statelor Unite.

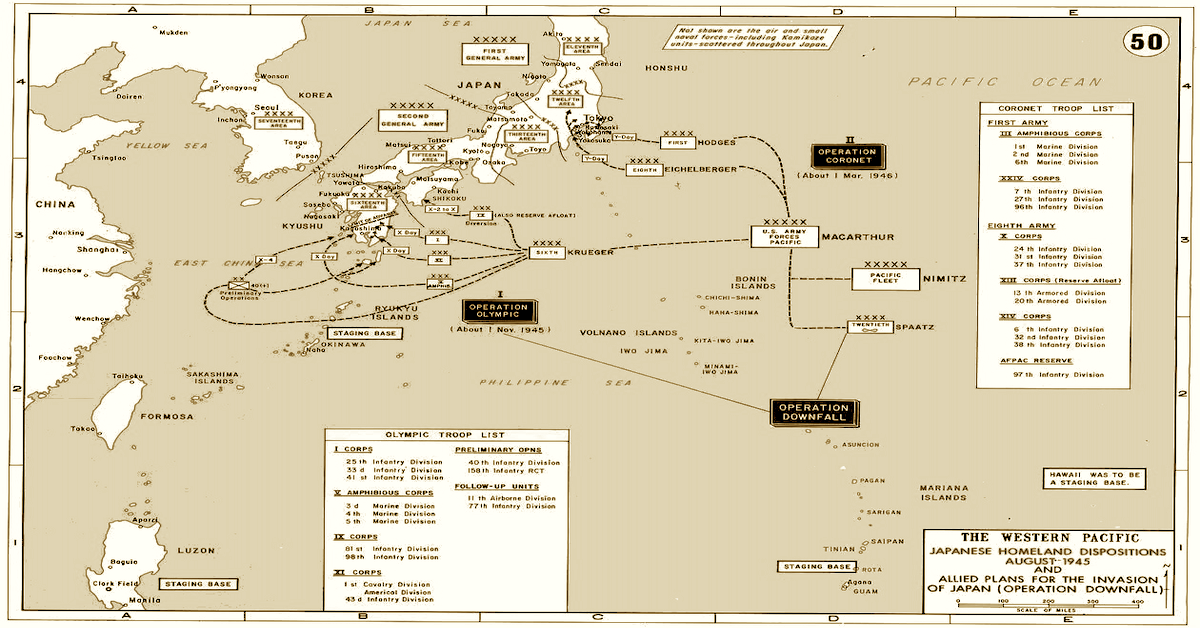

Strategia "Island hopping" (cunoscută și sub numele de "Leapfrogging") a fost creată de statul major al US Navy la începutul secolului trecut ca parte a planului de luptă prin care SUA încerca ținerea sub control a creșterii ariei de influență a Japoniei în Pacificul de Vest ("War Plan Orange"). Ea a fost făcută publică în 1920 de un jurnalist britanic ale cărui lucrări au fost studiate și de către ofițerii imperiali japonezi, care au folosit-o apoi cu succes în ofensiva din Sud-Estul Asiei. Ulterior, "Island hopping" a devenit strategia comună de luptă a trupelor aliate împotriva Japoniei în luptele din Pacific duse în timpul celui de Al doilea Război Mondial.

Principiul strategiei militare americane consta, în esență, în atacarea și ocuparea gradată a insulelor mici din Pacific, mai slab apărate, facilitând astfel preluarea controlului asupra celor mari, prin izolarea lor și blocarea rutelor de acces.

Hackerii au preluat această abordare și au adaptat-o obiectivelor lor, respectiv nu își mai concentrează eforturile în direcția penetrării și compromiterii sistemelor de securitate ale companiilor-țintă, ci realizează acest lucru prin atacarea "verigilor slabe" din ecosistemul de furnizori și parteneri, căpătând astfel acces direct la infrastructura IT a organizațiilor vizate.

Cât costă încrederea în ecosistem

Creșterea frecvenței atacurilor derulate prin metoda "Island hopping" este favorizată de faptul că din ce în ce mai multe organizații mari agregă un ecosistem vast de parteneri și furnizori. Problema reală constă însă în faptul că mai mult de jumătate dintre aceste organizații (56%) se bazează doar pe încredere atunci este vorba de evaluarea nivelului de securitate al partenerilor lor. Conform raportului Accenture Technology Vision 2019, doar 29% dintre managerii executivi ai companiilor au informații reale despre nivelurile de conformitate și securitate ale firmelor din ecosistem.

Situația se regăsește chiar și în domenii în care securitatea reprezintă un element-cheie, reglementat strict, cum este, de exemplu, industria financiar-bancară. Potrivit analiștilor citați, 57% dintre instituțiile financiare se bazează mai ales pe încredere atunci când vine vorba de măsurile de protecție ale terților parteneri.

Din acest motiv, estimările Accenture sunt că strategiile de tip "Island hopping" sunt responsabile pentru aproximativ un sfert din valoarea totală a pagubelor generate de atacurile informatice din ultimii cinci ani.

Două exemple "de manual"

În ultimii ani s-au consemnat mai multe cazuri în care hackerii au utilizat cu succes strategia "Island hopping".

Cel mai cunoscut dintre acestea este cel al retailerului american Target, care în 2013 a raportat compromiterea datelor a peste 40 de milioane de clienți în urma unei breșe de securitate care i-a afectat sistemul de POS-uri. Atacul nu a vizat însă direct compania-victimă, ci un partener al acesteia – firma Fazio Mechanical Services, care furniza servicii de întreținere a sistemelor de încălzire și răcire către Target. Fazio Mechanical Services a fost compromisă printr-un atac malware, care a permis hackerilor să obțină date de acces în rețeaua informatică a retailerului. Paguba produsă a fost de aproximativ 300 de milioane de dolari.

Un alt caz de notorietate, de dată recentă însă, este cel al furnizorului indian de servicii de outsourcing Wipro, care în Aprilie a.c. a identificat o activitate anormală în mai multe conturi ale unor companii-client. În urma investigațiilor realizate, s-a depistat faptul că 12 dintre acestea erau deja victimele unei campanii de tipul Advanced Persistent Phishing derulate prin intermediul instrumentelor de remote access screen sharing utilizate de Wipro. Anunțarea breșei de securitate a făcut ca valoarea pe bursă a furnizorului indian să înregistreze o scădere drastică, de ordinul milioanelor de dolari.

Soluții practice de reducere a riscurilor

Pentru a preveni acest tip de atacuri, abordarea holistică recommandă o strategie integratoare, respectiv impunerea și respectarea unor politici, standarde și strategii comune de securitate în rândul tuturor partenerilor dintr-un ecosistem.

Este însă un demers pe care puține organizații îl pot pune în practică. Drept dovadă, primul exercițiu global de tip Joint Cybersecurity realizat în octombrie 2018 – la care au participat companii precum JPMorgan Chase, American Express sau Mastercard – și care a evidențiat cât de deosebite sunt metodele de răspuns la atacuri și cum diferă chiar definiția a ceea ce înseamnă o breșă de securitate la nivelul fiecărei organizații.

Până când astfel de strategii orchestrate vor putea fi realizabile, specialiștii ECKO vă recomandă o serie de soluții practice, eficiente și accesibile, prin care puteți ține sub control riscul atacurilor de tip "Island hopping" și îmbunătăți securitatea la nivelul întregii organizații.

Prima dintre acestea este securizarea accesului la resursele companiei prin utilizarea soluțiilor de autentificare multiplă. Sistemele de logare statice, printr-o unică parolă, sau – mai rău! – cele lăsate deschise pentru a permite accesul utilizatorilor ocazionali (consultanți, furnizori de servicii de suport, etc.) sunt victime sigure ale atacurilor de tip "Island hopping". Tehnologia Time-based One-Time Password (TOTP) reprezintă o metodă sigură și validată de control al accesului, prin introducerea unui al doilea factor de autentificare unic, generat pe o durată limitată. De exemplu, soluțiile FortiToken, furnizate de Fortinet și care utilizează platforma FortiGate, sunt accesibile și asigură o metodă securizată de acces, reduc totodată efortul operațional al departamentelor IT.

O astfel de soluție de tip Two-Factor Authentification (2FA) este recomandată mai ales angajaților mobili care lucrează "de pe teren", din locații precum hoteluri, cafenele, restaurante, aeroporturi. În majoritatea cazurilor de acest tip, pentru accesarea rețelei WiFi utilizatorii trebuie să dea accept, în prealabil, unui "certificat" emis de proprietarul/administratorul respectivei rețele, prin care acesta își asumă dreptul de a decripta, scana și recripta traficul (în scopul de a controla cine și în ce mod utilizează rețeaua). Problema apare însă în momentul în care respectiva rețea este compromisă – situație deloc rară după cum o demonstrează statisticile, hotspot-urile publice fiind printre cele mai vizate ținte ale atacurilor informatice. În cazul în care hackerii au reușit să treacă de sistemele de protecție ale rețelei, au acces la datele de logare ale utilizatorilor și pot crea pagube serioase urmând clasicul scenariu "Man-in-the-middle". Cu un sistem de autentificare multiplă, riscurile sunt diminuate considerabil pentru că, indiferent dacă parolă statică este compromisă sau nu, pentru finalizarea logării mai este necesară și cea de a doua, emisă dinamic prin tehnologia TOTP.

O altă metodă recomandată, complementară soluțiilor de 2FA, constă în segmentarea rețelei pe mai multe niveluri de acces. Astfel se poate controla și restrânge accesul la resurse în funcție de categoriile de utilizatori definite, împiedicându-se totodată deplasările laterale ale atacatorilor în interiorul infrastructurii în cazul în care aceștia reușesc totuși să pătrundă.

O a treia recomandare – utilă și necesară nu doar în cazul atacurilor de tip "Island hopping" – este cea a punerii în practică au unui Sistem de Backup și Disaster Recovery, care să permită restaurarea rapidă a resurselor compromise. Puteți citi aici: 10 motive pentru care Azure este prima alegere în strategiile de Disaster Recovery, mai multe detalii despre cum vă poate ajuta soluția Azure Site Recovery în acest sens.

Toate soluțiile enumerate sunt practice, accesibile și ușor de utilizat. Și – cel mai important – au o eficiență crescută, mai ales dacă sunt abordate integrat. Specialiștii ECKO vă pot ajuta să alegeți tehnologiile adecvate nevoilor și bugetului companiei, și să le implementați, configurați și personalizați pentru a diminua și ține sub control riscurile.

Prin urmare, dacă doriți să faceți o alegere în cunoștință de cauză, nu ezitați să ne contactați!